Assalamu'alaikum gan...

Yang ini terakhir mengenai port security violation (restrict). Sebelumnya kita telah mengkonfigurasi port security violation (Shutdown) dan (Protect).

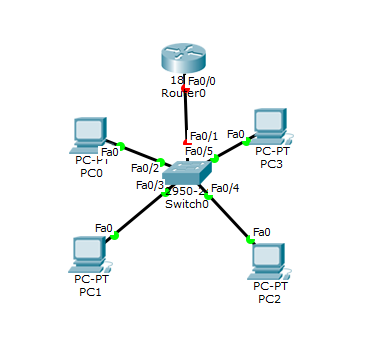

Contoh study kasus

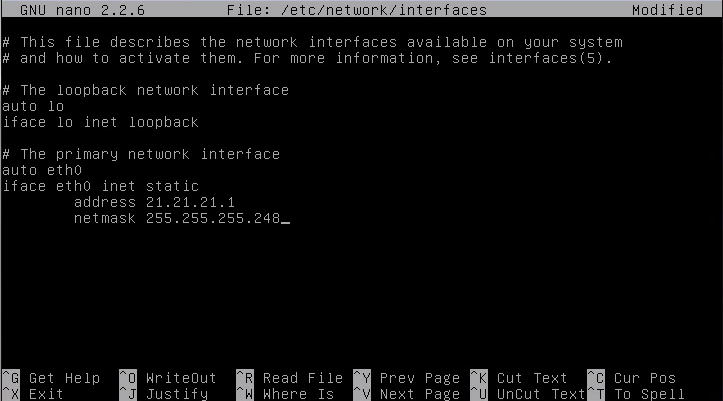

Langkah pertama kita konfigurasi ip address untuk router.

en => Masuk ke previlleg mode.

conf t => Masuk ke global konfigurasi mode

int fa0/0 => Masuk ke interfaces konfigurasi mode

ip address 21.21.21.1 255.255.255.0 => Memberikan ip address 21.21.21.1 menggunakan prefix /24

no sh => Untuk merestart ip address atau mengaktifkan interfacesnya

ex => Keluar dari interfaces konfigurasi mode

Kalau sudah, kita berikan ip address untuk setiap masing-masing PC.

en => Masuk ke previlleg mode.

conf t => Masuk ke global konfigurasi mode

int range fa0/1-5 => Masuk ke interfaces konfigurasi mode mulai dari interfaces 1 sampai 5

switchport mode access => Mengganti port fa0/1-5 menjadi mode access

switchport port-security => Mengaktifkan port security

switchport port-security maximum 2 => Berarti kita hanya mempunyai

switchport port-security violation restrict => Menggantikan port seciruty dengan violation menggunakan action restrict

kesempatan 1 kali lagi untuk mengganti mac address

ex => Keluar dari interfaces konfigurasi mode

Kita di sini memakai int range karena konfigurasi untuk semua interfaces sama, jadi kita tidak perlu konfigurasi satu-satu.

Kalau sudah, sekarang kita testing. Kita coba menggantikan mac address router.

Ada perubahan tidak ketika kita ganti mac address router pertama ?

Kalau tidak kita akan coba untuk yang kedua kalinya, Karena kita telah mengkonfigurasi maximum 2 yang artinya kita hanya mempunyai mac address dan yang pertama sudah dipakai.

Kalau yang kedua sudah diubah, maka akan ke shutdown otomatis, tetapi kabelnya tetap berwarna hijau.

Jika sudah seperti di atas, maka konfigurasinya sudah berhasil

Kesimpulannya Violation restrict berfungsi ketika ada yang mencoba untuk mengganti mac address, maka dia akan ke shutdown atau ke drop dan secara otomatis kabelnya akan tetap berwarna hijau.

Yang ini terakhir mengenai port security violation (restrict). Sebelumnya kita telah mengkonfigurasi port security violation (Shutdown) dan (Protect).

Contoh study kasus

Langkah pertama kita konfigurasi ip address untuk router.

Router>enNote :

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int fa0/0

Router(config-if)#ip address 21.21.21.1 255.255.255.0

Router(config-if)#no sh

Router(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Router(config-if)#ex

en => Masuk ke previlleg mode.

conf t => Masuk ke global konfigurasi mode

int fa0/0 => Masuk ke interfaces konfigurasi mode

ip address 21.21.21.1 255.255.255.0 => Memberikan ip address 21.21.21.1 menggunakan prefix /24

no sh => Untuk merestart ip address atau mengaktifkan interfacesnya

ex => Keluar dari interfaces konfigurasi mode

Kalau sudah, kita berikan ip address untuk setiap masing-masing PC.

PC0 = 21.21.21.2/24Kalau sudah setting ip, ping secara broadcast(keseluruhan). Kalau sudah, kita masuk ke konfigurasi switch menggunakan CLI.

PC1 = 21.21.21.3/24

PC2 = 21.21.21.4/24

PC3 = 21.21.21.5/24

Switch>enNote :

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#int range fa0/1-5

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport port-security

Switch(config-if-range)#switchport port-security maximum 2

Switch(config-if-range)#switchport port-security violation restrict

Switch(config-if-range)#ex

en => Masuk ke previlleg mode.

conf t => Masuk ke global konfigurasi mode

int range fa0/1-5 => Masuk ke interfaces konfigurasi mode mulai dari interfaces 1 sampai 5

switchport mode access => Mengganti port fa0/1-5 menjadi mode access

switchport port-security => Mengaktifkan port security

switchport port-security maximum 2 => Berarti kita hanya mempunyai

switchport port-security violation restrict => Menggantikan port seciruty dengan violation menggunakan action restrict

kesempatan 1 kali lagi untuk mengganti mac address

ex => Keluar dari interfaces konfigurasi mode

Kita di sini memakai int range karena konfigurasi untuk semua interfaces sama, jadi kita tidak perlu konfigurasi satu-satu.

Kalau sudah, sekarang kita testing. Kita coba menggantikan mac address router.

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#int fa0/0

Router(config-if)#mac

Router(config-if)#mac-address aaaa.bbbb.cccc

Router(config-if)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to down

Router(config-if)#ex

Ada perubahan tidak ketika kita ganti mac address router pertama ?

Kalau tidak kita akan coba untuk yang kedua kalinya, Karena kita telah mengkonfigurasi maximum 2 yang artinya kita hanya mempunyai mac address dan yang pertama sudah dipakai.

Kalau yang kedua sudah diubah, maka akan ke shutdown otomatis, tetapi kabelnya tetap berwarna hijau.

Jika sudah seperti di atas, maka konfigurasinya sudah berhasil

Kesimpulannya Violation restrict berfungsi ketika ada yang mencoba untuk mengganti mac address, maka dia akan ke shutdown atau ke drop dan secara otomatis kabelnya akan tetap berwarna hijau.